For å lette overgangen har Microsoft opprettet Azure AD for å hjelpe bedriftene å flytte katalogene sine fra den lokale Active Directory (AD) til skyen.

Hvordan bruke Azure AD med 802.1x ved hjelp av SecureW2

Bedrifter over hele verden har begynt den tiltrengte overgangen til skybaserte nettverksløsninger. For å lette overgangen har Microsoft opprettet Azure AD for å hjelpe bedriftene å flytte katalogene sine fra den lokale Active Directory (AD) til skyen.

Imidlertid er Azure AD begrenset sammenlignet med AD når det gjelder støtte for WPA2-Enterprise Wi-Fi. AD er en lokal løsning, og Microsoft tilbyr ikke Cloud PKI- eller Certificate Authority (CA) -tjenester. Så hvis du vil migrere til skyen, kan du bli sittende fast og må beholde lokal infrastruktur og maskinvare. PKI og NPS er i tillegg kompleks infrastruktur og medfører kostander både i forhold til vedlikehold, lisenser og maskinvare.

Heldigvis kan bedrifter som bruker Microsoft Azure enkelt sette opp et WPA2-Enterprise-nettverk utstyrt med Cloud RADIUS ved hjelp av SecureW2.

Innholdsliste

- Hvorfor Cloud RADIUS?

- Azure AD for 802.1x-godkjenning

- Opprette SAML applikasjoner i Azure

- Hvorfor registrere EAP-TLS-sertifikat

- Registrerer EAP-TLS-sertifikater med Secure W2

- Azure AD RADIUS-oppsett

- Blir Azure AD brukt som Wi-Fi SSO?

- Støtter Azure AD LDAP?

- Bruke eksisterende PEAP-MSCHAPv2

- Bruke Azure AD MFA med 802.1x

- Hvordan gjøre Azure-integrering enkelt

Cloud RADIUS for sertifikatbasert sikkerhet

Cloud RADIUS er den eneste RADIUS-serveren som kommer med en bransjeeksklusiv Dynamic Policy Engine som integreres naturlig med Azure og Intune, og gir organisasjoner sertifikatbasert autentisering for ultra-sikker Wi-Fi og VPN-autentisering.

Dette er helt essensielt for å forhindre detaangrep mot bedriften, som for eksempel Evil Twin Attack, hvor en hacker setter opp et mobilt access punkt ved bedriften med identisk navn som bedriftens hovednettverk. Dersom ansatte logger på dette nettverket kan hackere få full tilgang til bedriftens infrastruktur og innhold.

Slik bruker du Azure AD for 802.1x-godkjenning

SecureW2 tilbyr alt du trenger for å enkelt konfigurere nettverket ditt for 802.1x-autentisering.

Nedenfor vil vi forklare hvordan du kan konfigurere Azure som Single SignOn for sertifikatregistrering og 802.1x oppsett, slik at ansatte enkelt kan betjene seg selv for sertifikatherdet 802.1x med Azure-legitimasjonen.

Opprette et SAML applikasjon i Azure for 802.1x-registrering

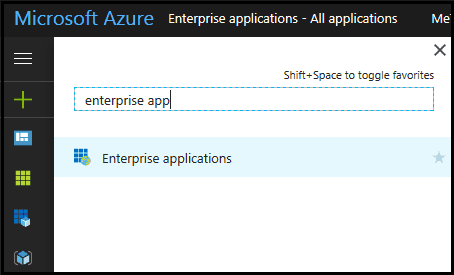

Slik oppretter du et SAML-program i Microsoft Azure:

- Fra Microsoft Azure Portalen, gå til Enterprise applikasjoner.

- I hovedpanelet, trykk Ny applikasjon.

- I Legg til applikasjon panelet, under Legg til fra galleri, skriv inn ‘SecureW2‘ i søkefeltet.

- Dersom SecureW2 JoinNow Connector applikasjonen dukker opp:

- Velg den.

- I Legg til applikasjon panelet, trykk Legg til

- Dersom SecureW2 JoinNow Connector applikasjonen ikke vises:

- Trykk Non-gallery application.

- I Legg til applikasjon panelet, for Navn, skriv inn navn.

- Trykk Legg til

Hvorfor registrere EAP-TLS-sertifikat med Azure AD?

Vi har sett noen Azure-kunder som bruker passordbasert autentisering ved hjelp av EAP-TTLS / PAP-protokollen. Vi fraråder dette på sterkeste fordi det sender passord i klar tekst og setter bedriften i alvorlig risiko for legitimasjonstyveri.

Du kan kvitte deg med sikkerhetstruslene som kommer fra passordgodkjenning ved bruk av sikre EAP-TLS-sertifikater, som er sertifikatbasert Wi-Fi-autentisering.

EAP-TLS-sertifikater kan eliminere legitimasjonstyveri fordi sertifikater er nesten umulige å dekryptere. De fjerner også bryderiet med passord og muliggjør enkel migrering til skyen.

Slik registrerer du EAP-TLS-sertifikater ved hjelp av SecureW2:

- Sett opp CA-er i SW2 Management Portal

CA fungerer som sentral autoritet for sertifikater og som navet der administratorer kan bestemme hvilke roller og policyer som skal gjelde for deres nettverk. - Legg til Azure som IDP i SecureW2

Azure kan konfigureres som IDP i SecureW2s administrasjonsportal. - Gå til Azure Management Portal for å konfigurere SAML IDP

Når den er fullført, vil RADIUS-serveren kunne autentisere enheter mot Azure AD. - Konfigurer attributtkartlegging

Administratorer kan kartlegge attributter til sertifikater, slik at de lettere kan se hvem som er på nettverket. - Konfigurer nettverkspolitikk som skal distribueres

Når enhetene er riktig konfigurert, kan de begynne å be om sertifikater.

Azure AD RADIUS-oppsett

RADIUS er en standardprotokoll for å godta autentiseringsforespørsler og for å behandle disse forespørslene. Hvis du bruker sertifikatbasert Wi-Fi-autentisering (EAP-TLS) med Azure AD, kan du konfigurere Azure AD med hvilken som helst RADIUS-server.

Selv om du kanskje tror at det ikke er verdt det å sette opp en PKI bare for Wi-Fi, har den økende risikoen for legitimasjonstyveri kombinert med forbedringene i PKI-teknologien resultert i at EAP-TLS har blitt bransjestandarden for Wi-Fi-autentisering.

SecureW2 for administrering

SecureW2 gir både en brukervennlig administrert PKI og en Cloud RADIUS, som gir organisasjoner alt de trenger for å sette opp EAP-TLS på nettverket. Sammen med vår Cloud RADIUS, gir SecureW2 tilgang til bransjens første teknologi som gjør det mulig for Cloud RADIUS å snakke med en hvilken som helst IDP for å oppdatere brukerne og policyene dine dynamisk.

Det er så enkelt å sette opp, at gjennomsnittlig distribusjonstid ofte er under en time!

Å bruke vår Cloud RADIUS reduserer også kostnadene forbundet med en lokal RADIUS-server betydelig ved å kreve betydelig mindre tid og penger som trengs for vedlikehold og generell vedlikehold.

Betyr dette at Azure AD vil bli brukt som en Wi-Fi SSO?

Ja! Innbyggingsklientene til SecureW2 vil bruke Azure som en Wi-Fi SSO, bortsett fra at legitimasjonen ikke blir brukt til Wi-Fi-autentisering. I stedet blir de brukt til å motta et Wi-Fi-sertifikat, som deretter vil bli brukt til autentisering.

Dette gir ikke bare et høyt nivå av fleksibilitet, men også sterkere generell cybersikkerhet. Sertifikater fungerer med hvilken som helst RADIUS-server og AP, og forhindrer at Azure AD-legitimasjon blir stjålet over nett.

Støtter Azure AD LDAP?

Azure AD er det som kobler din lokale Active Directory (som bruker LDAP) med Azure. Det lar deg fortsette å støtte LDAP-autentisering med eksisterende applikasjoner, for eksempel Wi-Fi og VPN, fordi du ikke trenger å kvitte deg med Active Directory.

Imidlertid er denne løsningen ikke særlig kostnadseffektiv, da den skaper duplikatkataloger som du må betale for. Med SecureW2 får du alle fordelene med LDAP-protokollen, inludert håndhevelse av sanntidspolicy, støtte for Wi-Fi og VPN-autentisering, men du trenger bare èn Azure-katalog og kan kvitte deg med lokale servere.

Kan jeg bruke min eksisterende PEAP-MSCHAPv2?

SecureW2 er i stand til å sette opp en RADIUS-server som kan betjene både PEAP-MSCHAPv2- og EAP-TLS-protokoller, samtidig som den sikrer at enhetene er riktig konfigurert for begge protokollene med MultiOS Device Onboarding-plattformen.

Det vanligste oppsettet vi ser blant organisasjoner som støtter begge protokollene, er å beholde en sikker SSID og konfigurere RADIUS-serveren for å støtte begge protokollene. En riktig konfigurert RADIUS-server vil svare på en PEAP-MSCHAPv2- eller EAP-TLS-forespørsel på riktig måte, slik at enheter som bruker forskjellige protokoller, kan koble sømløst til ett SSID.

Kan jeg bruke Azure AD Multifaktorautentisering (MFA) med 802.1x?

Ja, når du bruker Azure AD-legitimasjon for å registrere deg for sertifikater for 802.1x-autentisering, kan du konfigurere hvilken som helst form for Multi-Factor Authentication (MFA) som skal brukes i løpet av 802.1x-påmeldingsfasen.

SecureW2 fra Arribatec kan gjøre Azure-integrering enkel

Ved å velge IT leverandøren Arribatec som sparringspartner kan vi hjelpe deg med alt det tekniske i forbindelse med Azure integreringen og oppsett/administrasjon av SecureW2.

Med SecureW2 kan du konfigurere det sikre nettverket ditt i løpet av noen få timer og ha et supportteam klar til å hjelpe deg med spørsmålene dine. Vi har rimelige løsninger for bedrifter i alle størrelser.

Ta kontakt for et pristilbud, ring oss eller skriv til oss på info@arribatec.com